Blue team

Com a adoção de clouds públicas e privadas e o rápido aumento de dispositivos móveis, o perímetro da rede corporativa de hoje foi completamente redefinido

17/06/2021

|

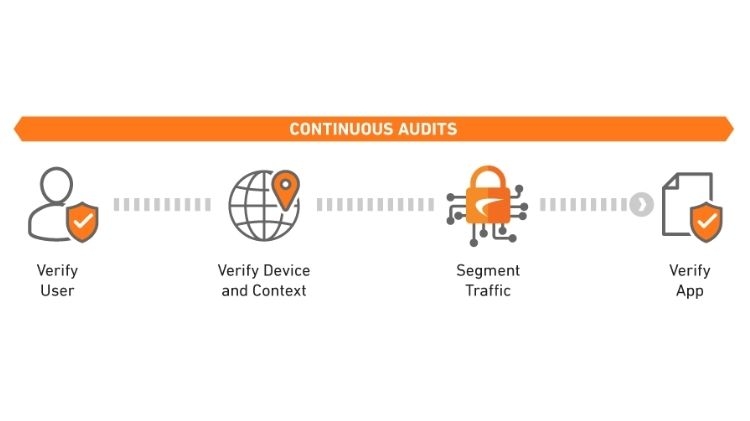

Estas fronteiras agora são fluidas, pois os trabalhadores móveis com celulares, tablets, notebooks e outros, cada vez mais solicitam acesso a recursos e aplicações corporativos de IT. Uma vez que esses dispositivos não podem ser monitorizados ou registados por IT, o “Bring Your Own Device” ou BYOD, pode expor as empresas a malware e hackers se os dispositivos dos funcionários não cumprirem as políticas de segurança corporativas BYOD. À medida que as organizações continuam a afastar-se do ambiente local tradicional e em direção a essa nova realidade de IT, o seu legado de soluções de cibersegurança tem sido incapaz de as acompanhar, criando uma complexidade incontrolável e aumentando as oportunidades para os cibercriminosos. Isso levou a um aumento na utilização de arquiteturas de Zero Trust Security, que não estendem a confiança automaticamente, independentemente de o utilizador estar dentro ou fora do perímetro. Uma arquitetura Zero Trust também ajuda a mitigar os riscos do aumento das necessidades de acesso. Nas empresas de hoje, o acesso normalmente não se limita apenas a funcionários e parceiros de negócios – em muitos casos, também deve ser estendido a consultores, clientes, fornecedores e muito mais. Todos estes precisam de acesso a aplicações de negócios e recursos de IT que residem em data centers globais privados e clouds públicas. Deficiências das VPN tradicionais e a necessidade de perímetros definidos por softwareAs redes virtuais privadas, também conhecidas como VPN, fornecem conectividade segura e privada para colaboradores que precisam de acesso remoto ou site-to-site para aplicações em redes corporativas internas. Como conexões virtuais point-to-point, as VPN podem ser criadas por meio de conexões dedicadas, protocolos de túnel virtual ou criptografia de tráfego de rede. Embora as VPNs tradicionais forneçam acesso remoto seguro, estas apresentam desvantagens, incluindo suporte limitado ao cliente para situações BYOD, serviços em cloud ou restrições de largura de banda e suporte a servidor global de provedores de VPN ou recursos de IT corporativos. Modelo de segurança SDP centrado no utilizadorSDP é um modelo de segurança de rede que, de forma dinâmica, cria conexões de rede one-to-one entre o utilizador e apenas os recursos a que ele acede. Os componentes incluem verificar a identidade de um utilizador, dos seus dispositivos e a sua função antes de conceder acesso aos recursos de rede. Este modelo de segurança de rede, baseado na autenticação e autorização antes do acesso à rede exige que cada servidor fique oculto atrás de um gateway de acesso remoto no qual os utilizadores devem autenticar- se e obter acesso antes que qualquer serviço autorizado seja disponibilizado. Solução abrangente de cloud ZTNAHoje, muitas empresas têm colaboradores em diferentes escritórios globais que contam com aplicações de produtividade baseadas em cloud (como Office 365, AWS ou Salesforce CRM) que podem ser acedidas por meio de dispositivos corporativos ou pessoais do colaborador Windows, iOS, macOS e Android. A conectividade remota também se tornou crítica, pois os colaboradores trabalham em casa ou viajam em negócios, acedendo a redes corporativas por meio de hotspots Wi-Fi inseguros ou redes públicas bloqueadas por restrições geográficas e censura online. Assim, os gerentes de IT devem olhar além da VPN tradicional para o Zero Trust Network Access (ZTNA) baseado em cloud, que pode ser rapidamente implementado e configurado numa configuração SDP. O Perímetro de Segurança deve seguir para onde quer que os humanos trabalhem e estender-se para onde quer que os ativos residam. O novo Cloud Edge Secure Access da SonicWall permite um simples Network-as-a-Service (NaaS) para conectividade site-to-site e em cloud híbrida com Zero Trust and Least-Privilege security integradas. As organizações podem agora capacitar forças de trabalho remotas fora do perímetro tradicional, protegendo ativos de negócios de alto valor, independentemente da localização. O Cloud Edge Secure Access fornece efetivamente um "rail and fence" dedicado e invisível para cada colaborador e dispositivo de parceiro. Também oferece acesso seguro a aplicações e dados em qualquer lugar da cloud, incluindo private, AWS, Azure, Google e muito mais.

Conteúdo co-produzido pela MediaNext e pela Sonic Wall |