Analysis

Segundo o último HP Wolf Security Threat Insights Report, os cibercriminosos estão a diversificar os métodos de ataque

22/03/2023

|

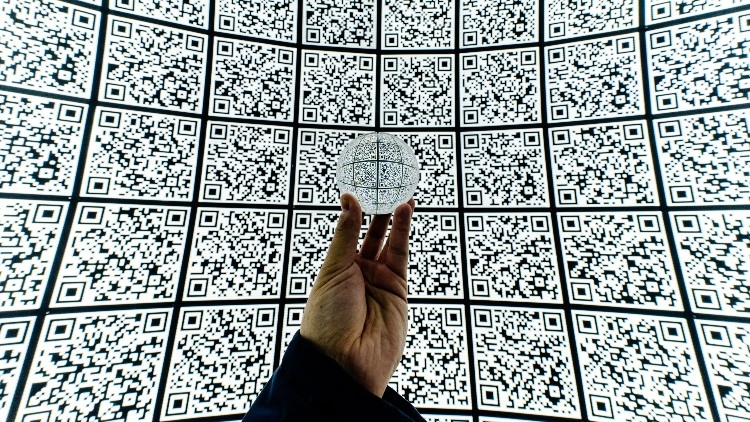

A HP publicou o seu último HP Wolf Security Threat Insights Report, que revela que os cibercriminosos estão a diversificar os métodos de ataque, incluindo um aumento nas campanhas de phishing com QR codes. Até à data, os clientes HP Wolf Security clicaram em mais de 25 mil milhões de anexos de correio eletrónico, páginas web e descarregaram ficheiros sem que houvesse quaisquer violações relatadas. A partir de fevereiro de 2022, a Microsoft começou a bloquear macros em ficheiros Office por defeito, tornando mais difícil para os hackers executar códigos maliciosos. Os dados recolhidos pela equipa da HP Threat Research revelam que a partir do segundo trimestre de 2022, os hackers têm vindo a diversificar as suas técnicas, de modo a encontrarem novas formas de violar dispositivos e roubar dados. Com base nos dados de milhões de endpoints que executam a HP Wolf Security, a investigação revelou:

“Temos visto distribuidores de malware como o Emotet, que tentam contornar a política de macros que é a mais rigorosa do Office, com táticas complexas de engenharia social, que acreditamos que estão a revelar-se menos eficazes. Mas quando uma porta fecha outra se abre - como demonstra o aumento de esquemas de scan, malvertising, arquivos e malware PDF”, explica Alex Holland, analista de malware sénior da equipa de pesquisa de ameaças de segurança da HP Wolf. “Os utilizadores devem estar atentos a emails e websites que pedem para digitalizar QR codes e que pedem para enviar dados sensíveis, e ficheiros PDF com ligação a arquivos protegidos por palavra-passe”, acrescenta. No quarto trimestre, a HP também encontrou 24 projetos de software populares imitados em campanhas de malvertising usados para infetar PCs com oito famílias de malware – em comparação com apenas duas campanhas semelhantes no ano anterior. Os ataques baseiam-se em utilizadores que clicam em anúncios nos motores de busca, o que leva a sites maliciosos que parecem quase idênticos aos sites reais. “À medida que as técnicas evoluem, os hackers ainda dependem da engenharia social para atingir os utilizadores no ponto terminal”, comenta o DR. Ian Pratt, Chefe Global de Segurança para Sistemas Pessoais da HP. Mais, acrescenta que “as organizações devem recorrer a um isolamento robusto para conter os vetores de ataques mais comuns como o correio eletrónico, a navegação web e os downloads. Devem ainda combinar isto com soluções de proteção de credenciais que avisem ou impeçam os utilizadores de introduzir detalhes sensíveis em sites suspeitos, com o objetivo de reduzir consideravelmente a superfície de ataque e melhorar a postura de segurança de uma organização”. |