ITS Conf

Marcelo Ferreira Rodrigues, Partner da PwC, alertou na IT Security Conference 2025 para o novo ponto cego da cibersegurança, os fornecedores. À medida que as organizações reforçam as defesas internas, os cibercriminosos exploram as brechas deixadas nas relações com terceiros, um risco crescente que a confiança, por si só, já não é capaz de mitigar

23/10/2025

|

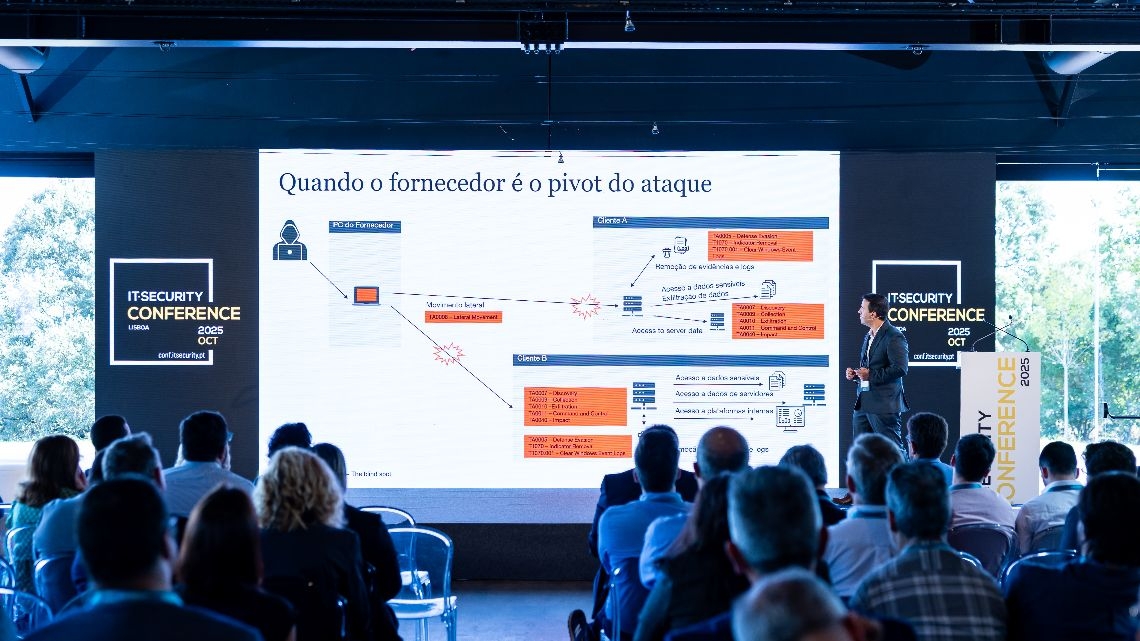

Os sistemas internos estão mais protegidos, mas o perigo já não vem de dentro. Enquanto as organizações reforçam as suas defesas, os cibercriminosos avançam pelos flancos, infiltrando-se através de fornecedores e parceiros que escapam ao controlo direto. Marcelo Ferreira Rodrigues, Partner da PwC, na IT Security Conference 2025, chamou-lhe o “blind spot” da cibersegurança – o ponto cego onde muitas empresas continuam a não querer olhar. À medida que as organizações recorrem a terceiros para ganhar eficiência e reduzir custos, ampliam também a sua superfície de ataque. “As nossas empresas não têm capacidade de gerir toda a segurança”, reconhece Marcelo Ferreira Rodrigues, e alerta que o controlo sobre fornecedores continua insuficiente, mesmo com regras que exigem conhecer quem acede e o que faz dentro das redes. Ataques através de terceirosO Partner da PwC trouxe exemplos recentes que mostram o impacto real destas vulnerabilidades e revelam que muitas vezes não falha o alvo principal, mas os fornecedores, como nos casos do ataque que paralisou a produção da Toyota, da falha nos sistemas de check-in da Collins Aerospace e do incidente da SolarWinds. “Os parceiros podem tornar-se em ameaças”, afirma, lembrando que a maioria das organizações continua mal preparada para lidar com compromissos vindos de terceiros ou com ataques à cadeia de software. “O fornecedor é certificado 27001, mas isso não basta”, assumindo que um dos erros mais comuns é acreditar que a segurança se resume a certificações. O problema não é apenas onde os dados estão armazenados, mas quem lhes acede, se estão encriptados e de que forma são processados. Mesmo quando a infraestrutura está dentro da Europa, a conformidade legal não garante proteção técnica. A questão torna-se ainda mais crítica quando os terceiros têm acesso direto aos sistemas da organização, seja através de API, ligações VPN ou desenvolvimento de software integrado. Por exemplo, comprometer um computador de fornecedor pode ser suficiente para atingir múltiplos clientes. “É tão simples quanto isto”, disse, exemplificando um PC infetado que se transforma no pivô de um ataque. Sem segregação de redes ou mecanismos de controlo, uma única falha acaba por propagar-se em cadeia, o que afeta toda a rede de terceiros. O responsável sublinha que não se pode confiar cegamente nas aplicações, mesmo quando vêm de distribuidores de confiança e destaca a importância de manter controlo interno em todas as fases, desde o desenvolvimento até à entrada na empresa. “Se é uma aplicação crítica vamos fazê-lo, não é? Portanto, é relevante e provavelmente conseguimos apanhar aqui algo que escapou a todos, menos a nós”, disse. Medidas para conter o risco externoPara reduzir o risco, o responsável defendeu a criação de máquinas virtuais controladas que funcionem como camadas intermédias entre o fornecedor e a rede interna. Em alguns casos, explica, as empresas mais rigorosas só permitem o trabalho em computadores próprios, enviados ao parceiro, precisamente para evitar ligações diretas e descontroladas. Há também software capaz de monitorizar em tempo real a atividade dos fornecedores, de modo a bloquear comandos suspeitos antes que se tornem incidentes. Outra vulnerabilidade surge no desenvolvimento de software e nas aplicações de terceiros. Quando o código é comprometido na origem, torna-se quase impossível de detetar. “Se um atacante conseguir introduzir código malicioso e ele entrar numa store, nós, como end users, estamos a usar a aplicação e ficamos com o nosso computador comprometido, o nosso telefone, o que for”, e este exemplo mostra que testar aplicações críticas, mesmo de distribuidores de confiança, devia ser prática comum. |